کنترل دسترسی نقش مهمی در نگهداری امن و ایمنی یک خانه هوشمند دارد. به خصوص در جهان امروز که جنایت و تهدیدات فراگیرتر گردیده است. اطلاع از انواع فن آوری های کنترل دسترسی و راه حل های آن می تواند به کاربران نهایی کمک کند تا پیشنهاداتی را انتخاب کنند که نیازهای خاص آنها را برآورده می نماید.

این موضوع در پست اخیر وبلاگ Fermax تحت عنوان کنترل دسترسی برای امنیت در کسب و کارها و خانه ها مطرح گردیده است. بر کسی پوشیده نیست که نقش کنترل دسترسی در ایجاد امنیت یک مورد ضروری است. نقش کنترل دسترسی در محل های تجاری، کسب و کارها و خانه های مسکونی برای اطمینان از حفاظت از افراد و اموال در برابر ورودی های احتمالی ضروری است.

توجه: رعایت موارد زیر هنگام نصب کلیدها الزامی است!

- هنگام نصب کلید از تراز بودن قوطی ها و فاصله مناسب قوطی ها از هم اطمینان حاصل شود.

- فیوز اصلی برق را هنگام نصب کلید قطع کنید.

- هنگام اتصال مصرفکنندهها، به محدودیت جریان عبوری از کلید توجه نمایید.

- هنگام نصب کلید، از پاشیده شدن مستقیم آب روی مکانیزم آن جلوگیری کنید.

- جهت نصب صحیح و گردش هوا، از انباشت سیمها در پشت کلید اجتناب فرمایید (لازم به ذکر است می توان برای ایجاد فضای بیشتر پشت قوطی کلید را باز نمود تا سیم ها فضای بیشتری داشته باشند).

مشخصات فنی:

- ولتاژ کاری: 220 ولت

- حداکثر جریان عبوری به ازای هر کانال: 5 آمپر

- توان خروجی: 1100 وات output

- توان تیپیکال: 3 وات

نحوه نصب:

- کلیدهای لمسی آلفا میتوانند در قوطیهای استاندارد نصب گردند. هنگام نصب از وجود فضای کافی در داخل قوطی اطمینان حاصل کنید.

- شیشه رویی کلید را از مکانیزم کلید جدا کنید. (دقت فرمایید که شیشه ضربه نبیند!)

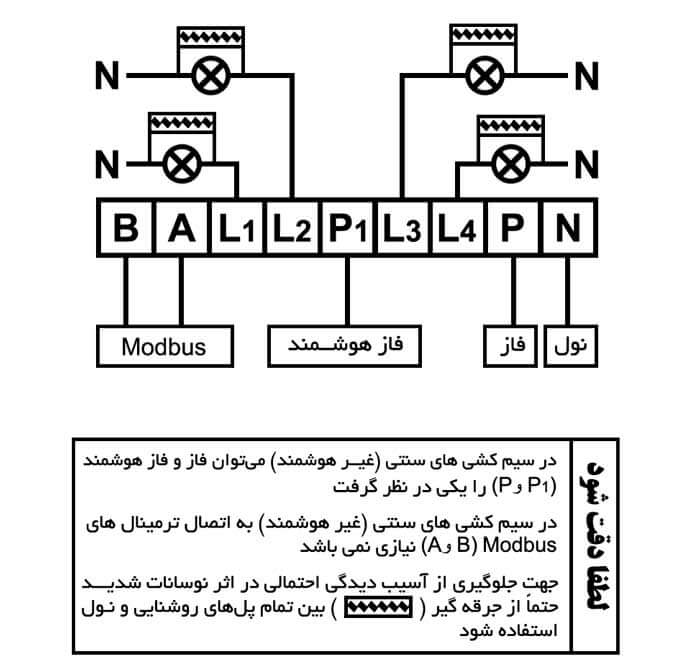

- خروجی سیم های آماده شده را مطابق دیاگرام و توضیحات زیر به ترمینال های مربوطه وصل کنید.

- کلید را روی قوطی نصب نمایید.

- پنل رویی کلید را نیز نصب کنید.

توضیحات مربوط به سیمکشی و اتصال به ترمینالهای کلید:

P: فاز تغذیه کلید

N: نول تغذیه کلید

P1: فاز ورودی رله های کلید

L1: فاز مصرفکننده شماره 1

L2: فاز مصرفکننده شماره 2

L3: فاز مصرفکننده شماره 3

L4: فاز مصرفکننده شماره 4

A و B: مربوط به پروتکل مدباس

نکته: جهت حفاظت از کلید در برابر بارهایی با خاصیت سلفی و جریان های لحظهای، از اسنابر (Snubber) استفاده نمایید. لازم به ذکر است که اسنابر در برابر نوسانات شبکه توزیع برق، برای کلید لمسی نقش حفاظتی نخواهد داشت.

نحوه نصب اسنابر طبق دیاگرام:

اسنابر بین تمام پل ها به صورت جداگانه (L4, L3, L2, L1) و نول (N) قرار میگیرد.

دسترسیبه صفحه کلید

ورود به یک کدپین در یک صفحه کلید ممکن است قدیمی به نظر برسد، دسترسی به صفحه کلید به عنوان یک راه حل موثر ادامه دارد. در سیستم Fermax به راحتی امکان تغییر کدهای دسترسی را برای حفاظت بیشتر از هر شرکت و کارکنان آن، فراهم نموده است.

پروکسی کارت چیست؟

یکی از راه های مناسب برای ورود و خروج از محل کنترل دسترسی پروکسی کارت است. این تکنولوژی می تواند برای طیف گسترده ای از بخش ها مورد استفاده قرار گیرد.

کنترل دسترسی بوسیله اثر انگشت

کنترل دسترسی بوسیله فاکتورهای بیومتریک، به عنوان مثال اثر انگشت، تقریبا یکی از امن ترین راه های کنترل دسترسی است.

به دلیل اینکه ویژگی های بیومتریکی هر شخص، مانند اثر انگشت نمی تواند تکراری باشد. به نظر می رسد دسترسی هایی که توسط اثر انگشت عمل می شوند، موفقیت آمیزتر هستند.

سیستم های متمرکز و ترکیبی

در نهایت، سیستم های کنترل دسترسی متمرکز برای مدیریت امکانات با ورودی های مختلف طراحی شده اند که نیاز به استفاده از توابع خاصی نظیر محدودیت هایی بسته به ظرفیت بازدید کننده و یا محدودیت های زمانی مشخص دارد.

یک سیستم متمرکز همچنین می تواند یک رویداد ورودی را به صورت آنلاین و خاموش داشته باشد. یک سیستم متمرکز همچنین می تواند یک رویداد ورودی را به صورت آنلاین و خاموش داشته باشد.

یک سیستم ترکیبی، که به عنوان تایید هویت چند منظوره نیز شناخته می شود، راه حلی است که تکنولوژی های فوق را برای افزودن به لایه های امنیتی اضافی ترکیب می کند. علاوه بر نیاز به ارائه شناسه کاربری، یک کدپین صفحه کلید درخواست می گردد. به طوری که اگر آن کد با آن شناسه مرتبط نباشد، در نتیجه دسترسی مجاز شناخته نمی شود.

یکی از اصلی ترین وظایف سیستم کنترل دسترسی ایجاد امنیت و کنترل دسترسی به منابع است. کنترل دسترسی خیلی بیشتر از این است که تعیین کنیم که یک کاربر بتواند از یک فایل یا سرویس استفاده نماید یا خیر.

کنترل دسترسی در حقیقت در مورد رابطه بین اشیاء یا Object ها و موضوع ها یا Subjectها صحبت می کند. انتقال اطلاعات از یک شی به یک موضوع را دسترسی می نامند. دسترسی صرفأ یک موضوع منطقی و یا فنی نیست، هرگز قسمت فیزیکی قضیه را فراموش نکنید که براحتی می تواند باعث افشا اطلاعات و یا ایجاد مشکلات خاص شود.

قانون اصلی در کنترل دسترسی این است که دسترسی به منابع همیشه و به صورت پیش فرض باید در حالت deny یا منع شده باشد، مگر آنکه به موضوع خاصی اجازه دسترسی داده شده باشد.

مدل ها و مکانیزم های کنترل دسترسی

پس از آنکه یک فرد توسط سیستم، شناسایی شد و هویتش آشکار گردید و امکان پاسخگویی در مورد آن برقرار گشت، باید مجوزهای لازم برای دسترسی به منابع یا اجرای کنشها برای آن شخص صادر شود.

تفویض اختیار تنها میتواند بعد از تایید هویت فرد از طریق فرآیند احراز هویت، اتفاق بیفتد. سیستمها، تفویض اختیار را از طریق استفاده از مدلها و مکانیزمهای کنترل دسترسی انجام میدهند.

کنترل دسترسی بوسیله دوربین های امنیتی

همان طور که می دانید، سیستم های نظارت تصویری از سال های پیش به عنوان ابزار مهمی در بحث نظارت و ایجاد امنیت ساختمان مورد استفاده قرار گرفته اند.

نیاز مالکان به افزایش امنیت واحد های مختلف یک ساختمان و اموال آنها باعث بوجود آمدن و ایجاد راهکارهای کنترل امنیت شده و تطابق آن با سیستم های هوشمند ساختمانی شده است. استفاده از دوربین در فضاهای عمومی مانند پارکینگ، لابی، بوفه و راه پله ها نیز از استاندارد های مورد نیاز سیستم امنیتی می باشد.

کنترل دسترسی در خانه هوشمند (Access Controls)

علاوه بر اینکه در بسیاری از موارد بخش هایی در ساختمان ها قرار دارند که اشخاص مشخصی باید در آن رفت و آمد داشته باشند، شیوه دسترسی مدرن، بدون نیاز به کلید هم اهمیت ویژه ای می یابد.

در این حالت ساکنان خانه هوشمند بدون نیاز به کلید، به رفت و آمد به واحد مسکونی یا تجاری خود می پردازند. در این حالت همراه داشتن یک دسته کلید کار معقولی به نظر نمی رسد. در این طرح سیستم های کنترل دسترسی مبتنی بر IP(IP Base Access Control) پیشنهاد می گردد.

این دستگاه ها در مدل های مختلف وجود دارند و انواع روش های تشخیص هویت در آنها استفاده می شود. شناسایی افراد از طریق عوامل بیومتریک مانند (چشم، اثر انگشت، DNA ، کارت های RFID ، کارت های مغناطیسی و دستگاه رمز ورود از جمله تجهیزاتی هستند که بر اساس حساسیت مکان مورد نظر، مورد استفاده قرار میگیرند.

به کمک انواع کارتخوان هایی که در بازار مصرف موجود است، می توان ورود و خروج افراد را کنترل نمود. سیستم های کنترل دسترسی دارای استانداردهای خاص می باشند که برخی از ویژگی های آنها به شرح زیر می باشد.

قابلیت دسترسی کاربری های تعریف شده به محل و یا مکان مورد نظر

- امکان گزارش گیری از دستگاه، جهت کنترل

- قابلیت تعریف اثر انگشت کاربران خانه هوشمند به صورت نامحدود و همچنین تعریف کارت و تگ

- امکان تعریف محدودیت در سطح دسترسی برای کاربران خاص در مکان های خاص

- امکان باز و بسته نمودن درب ها به صورت آنلاین.

مزیت ها و معایب سیستم کنترل دسترسی بیومتریک چیست؟

در بین دستگاه های کنترل دسترسی که دارای سرعت و دقت مطلوبی باشند، دستگاه های تشخیص بر پایه الگوهای، تعیین هویت زیستی یا بایومتریک بسیار تعیین کننده هستند.

علت این نامگذاری هم مربوط به تکنولوژی های تشخیصی بکار رفته، در این دستگاه ها می باشد، که بر اساس ویژگی های هویتی افراد و برپایه الگوگیری و الگوریتم سازی از آنها بدست می آید.

در اصل تشخیص زیستی یا بیومتریک این امکان را برای کاربر امنیتی فراهم می کند که بتواند افراد را بر اساس تفاوت ها و کمیت های زیستی غیر قابل تغییرشان تشخیص دهد.

اولین تکنولوژی مربوط به اسکن اثر انگشت بر می گردد، که از سال 1883 تا امروز مورد استفاده قرار گرفته است و به عنوان مورد اعتمادترین روش هم مورد استفاده قرار می گیرد. علاوه بر این بسیار کارآمد بوده و از نظر قیمت نیز، نسبت به دیگر سیستم های تشخیص زیستی مقرون به صرفه تر می باشد.

برای اینکه اسکن اثر انگشت یا فینگرپرینت نتیجه منحصر بفردی داشته باشد و برای هر شخص اثر انگشتی تکرار نشدنی و بی همتا داشته باشیم عملا استفاده از این تکنولوژی تشخیصی می تواند بالاترین سطح امنیت را به همراه داشته باشد. بعلاوه هزینه راه اندازی و تعمیر و نگهداری پایینی هم خواهد داشت.

در کنار مزایای این سیستم ها، اشکالاتی هم وجود دارد که باید به آنها توجه شود برای مثال هویت حدود 1 درصد از افراد دنیا توسط اسکنر اثر انگشت به خوبی تشخیص داده نمی شوند.